Since the beginning of the human era,

we have had access to information, by asking, by reading, by watching.

But wasnt until the greedinesh of a few that appeared,

that this access to information was limited.

What you denny submits you, what you accept transforms you.

Public information should be free to everybody.

Private information should be protected, so that no goverment or person cant apply too much power.

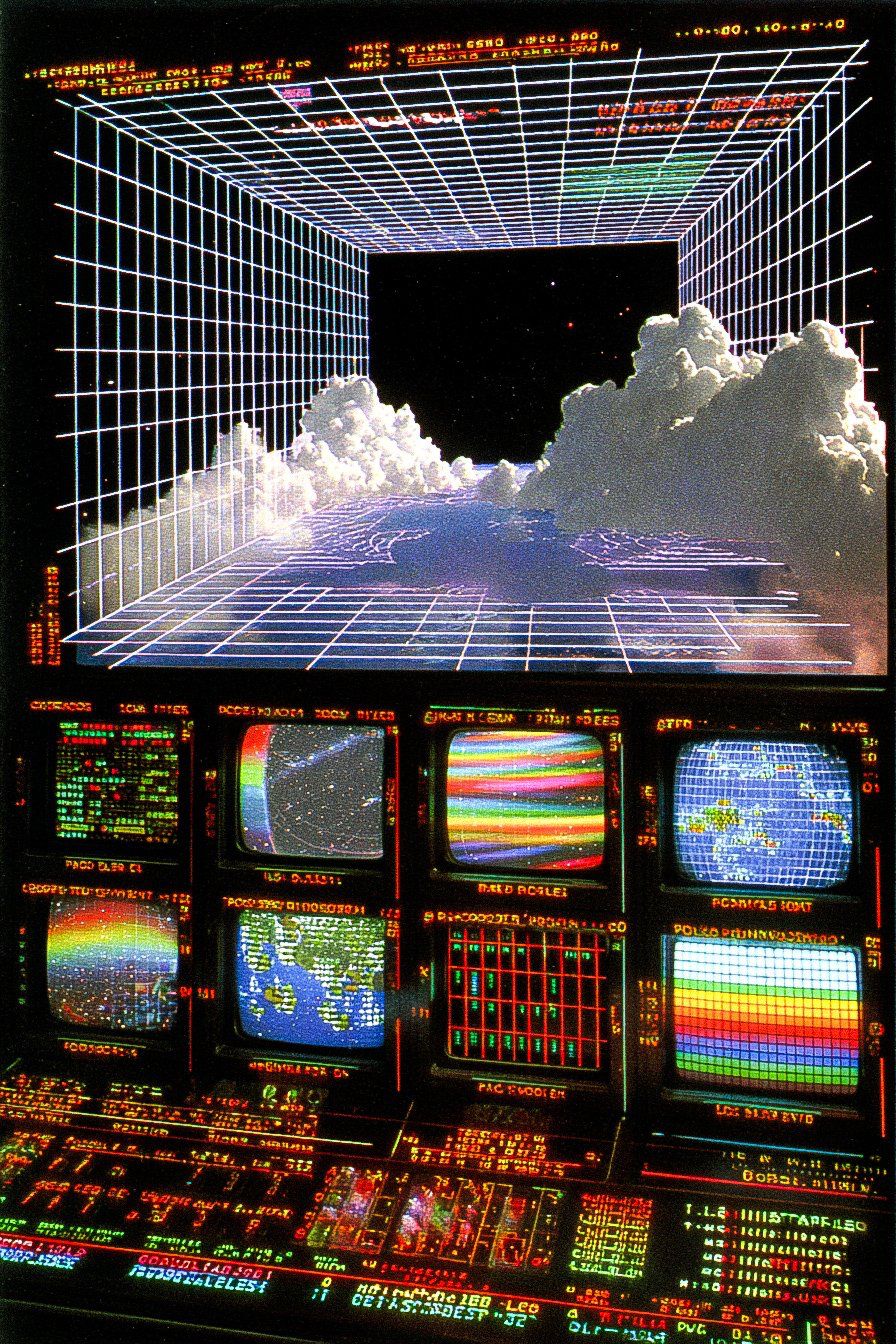

One image talks more than 1000 words.

One graph relates more than 1000 talks.

The ability to correlate actions with speeches and vice versa

gives you the power to know about the past.

He who controls the past controls the future.

He who controls the present controls the past.

what color is the insect : blue

what color is the carpet : Verde

what color is the sky : Orange